Pese a los esfuerzos de la Europol a primeros de año por desarticular la infraestructura del que ha sido catalogado como uno de los virus informáticos más peligrosos del mundo, Emotet reaparece. Tan solo unos meses después, el malware TrickBot está siendo utilizado para distribuir lo que parece una nueva versión de Emotet entre los sistemas que previamente han sido infectados con TrickBot.

En enero de 2021 la botnet de Emotet, una de las ciberamenazas más importantes del mundo, fue desmantelada en un esfuerzo en conjunto de multiples países y fuerzas policiales, sin embargo, 10 meses despues y luego de que las autoridades realizaran una desinstalación masiva del malware a nivel mundial, Emotet vuelve a mostrar signos de vida y la reconstrucción progresiva de su botnet a través de uno de sus más fieles colaboradores como es Trickbot.

Según Advanced Intelligence el regreso de Emotet ha sido tramado por un ex miembro de Ryuk, ahora parte de la pandilla de Conti, con la finalidad de dar soporte a los próximos ataques de Ransomware.

Los clientes afiliados de Conti, utilizan un panel de administración para crear nuevas muestras de ransomware, administrar a sus víctimas y recopilar datos sobre sus ataques. Además destacan la cadena de ataques en donde se aprovechan de la vulnerabilidad PrintNightmare (CVE-2021-1675, CVE-2021-34527, y CVE-2021-36958) y FortiGate (CVE-2018-13374, y CVE-2018-13379) para comprometer los sistemas sin parches.

Hasta ahora se han identificado tres miembros del equipo de Conti, cada uno de los cuales desempeña las funciones de administrador («Tokio«), asistente («it_work_support@ xmpp[.]jp«) y reclutador («IT_Work«) para atraer nuevos afiliados a su la red.

> Ganancias estimadas del ransomware Conti

Emergiendo en el panorama de la ciberdelincuencia en octubre de 2019, se cree que Conti es el trabajo de un grupo de amenazas con sede en Rusia llamado Wizard Spider, que también es el operador del infame malware bancario TrickBot. Desde entonces, al menos 567 compañías diferentes han expuesto sus datos críticos para el negocio en el sitio de vergüenza de la víctima, y el cartel de ransomware ha recibido más de 500 bitcoins (25,5 millones de dólares) en pagos desde julio de 2021.

Además, un análisis de muestras de ransomware y las direcciones de billetera bitcoin utilizadas para recibir los pagos ha revelado una conexión entre Conti y Ryuk, y ambas familias apostaron fuertemente por TrickBot, Emotet y BazarLoader para entregar realmente las cargas útiles de cifrado de archivos en las redes de las víctimas, a través de suplantación de identidad (phishing) por correo electrónico y otros esquemas de ingeniería social.

PRODAFT dijo que también pudo obtener acceso al servicio de recuperación del grupo y un panel de administración alojado como un servicio oculto de Tor en un dominio de Onion, revelando detalles extensos de un sitio web de Clearnet llamado «contirecovery[.]ws» que contiene instrucciones para comprar claves de descifrado de los afiliados. Curiosamente, una investigación sobre el proceso de negociación de ransomware de Conti publicada por Team Cymru el mes pasado destacó una URL web abierta similar llamada «contirecoveryi[.]info».

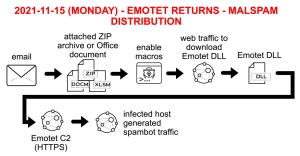

Emotet regresa y se distribuye a través de correos con ficheros ofimática maliciosos

> Método infección

En la actualidad, el correo malicioso trae un archivo adjunto protegido con contraseña, lo que dificulta el análisis automatizado de algunas herramientas de seguridad y que en conjunto a los servidores SMTP que utilizan (organizaciones válidas) permite a los atacantes tener una mayor tasa de éxito.

El archivo .ZIP trae un documento Microsoft Office en su interior, el que puede tener extensión .DOC, .DOCM o .XLSM entre otras. También se han visto casos donde el adjunto es directamente el documento de MS Office y en un pasado también lo hicieron con un link en el cuerpo del correo para la descarga del documento.

- No habilites nunca el contenido de un fichero desconocido en Word, Excel. Educa a tus usuarios.

Al abrir el documento y habilitar la edición, se activa la macro y el proceso de infección del equipo. La imagen a continuación es una de las plantillas utilizadas actualmente pero pueden ser otras también.

La macro del documento ejecuta Powershell para realizar la descarga del payload final (DLL de Emotet) desde 1 de los 7 sitios distintos que vienen configurados en el documento Microsoft Office.

> Emotet vuelve gracias a TrickBot

El equipo de análisis, al que pertenece Luce Ebach, actualmente continúa la investigación para obtener más información sobre esta nueva variante y poder ponerle freno de nuevo a Emotet.

Según se puede leer en el nuevo informe realizado por Luca Ebach, el 14 de noviembre, Emotet fue detectado por su equipo de análisis cuando estaban ejecutando una muestra de TrickBot en su sandbox. Esta variante de Emotet tiene forma de archivo DLL. Cuando analizaron la muestra encontrada, parecía que había sido compilada unos minutos antes de que se observara su implementación en las botnet de TrickBot.

Algunas características de esta nueva variante son que el cifrado para ocultar los datos difiere de la versión anterior del malware y, además, la muestra encontrada emplea un certificado de autoridad autofirmado para poder usar HTTPS y proteger el tráfico de red, además de usar diversos flujos de control para ofuscar el código. Se puede ver una comparativa entre el código de una muestra antigua y la nueva en las imágenes siguientes donde se muestra que para ofuscar el código, en lugar de usar los flujos de control If-else, emplean un bucle while y la expresión switch-case.

En el reporte publicado por SANS se muestra la cadena de infección de la nueva versión de la botnet Emotet. Estas nuevas campañas de malspam contienen archivos adjuntos que pueden presentarse en tres distintos formatos:

- Archivos de Microsoft Excel (.xlsm)

- Archivos de Word (.docm)

- Archivos comprimidos en formato ZIP que vienen protegidos con contraseña e incluyen un archivo Word

Fuentes

https://cyber.wtf/2021/11/15/guess-whos-back/https://www.cronup.com/la-botnet-de-emotet-reinicia-ataques-en-chile-y-latinoamerica/